このドキュメントでは、

SAML 2.0 認証タイプを使用して

Azure を

GAM の IDP として認証を設定するための Azure および GAM での手順を説明します。

1.

Azure Web サイトを開きます。

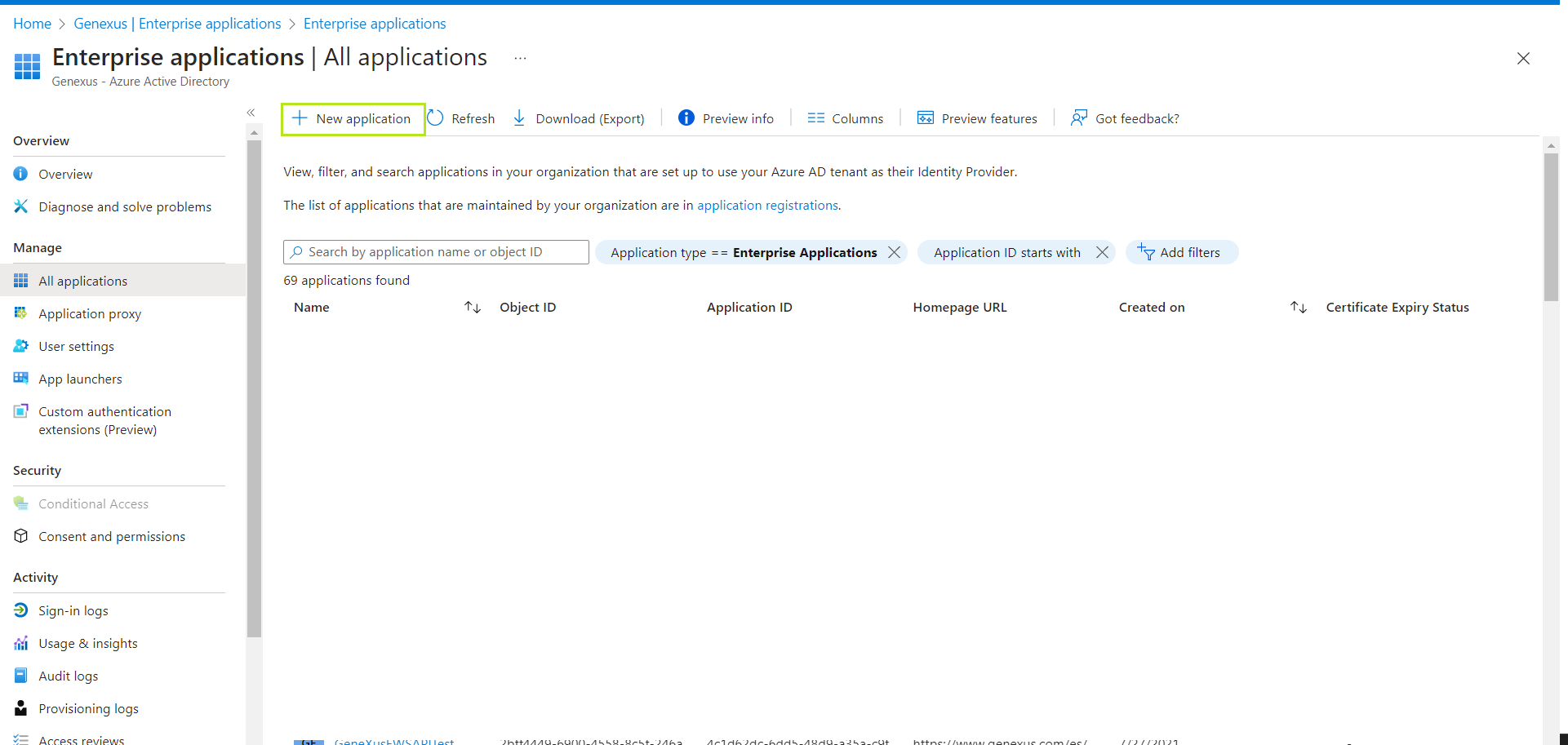

2.ログインしたら、エンタープライズアプリケーションに移動し、 [ + 新しいアプリケーション ] を選択します。

3.次に、 [ 独自のアプリケーションの作成 ] をクリックします。

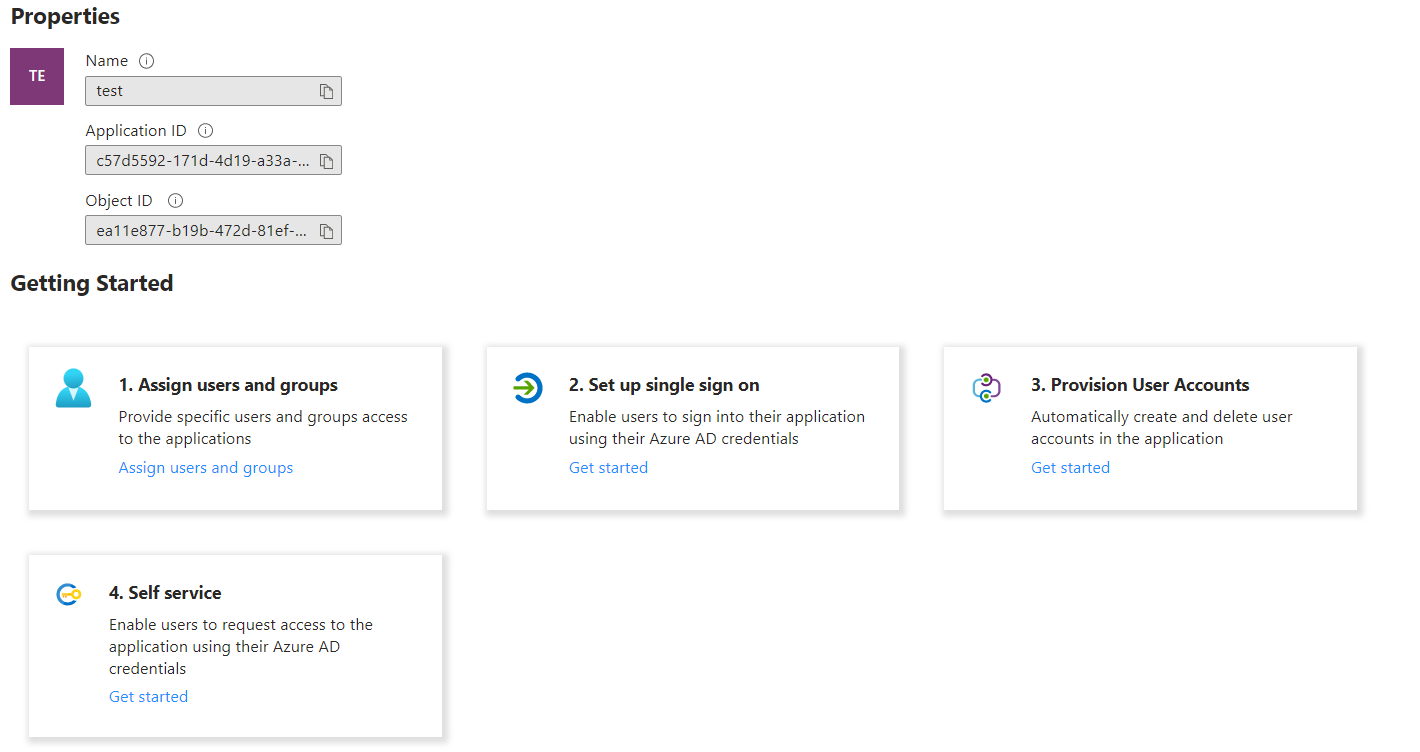

4.アプリケーションの名前を入力した後、以下のような画面が表示されます:

5.

アプリケーション ID と

オブジェクト ID を保存します。 [ シングルサインオンの設定 ]

をクリックし、

SAML を選択します。

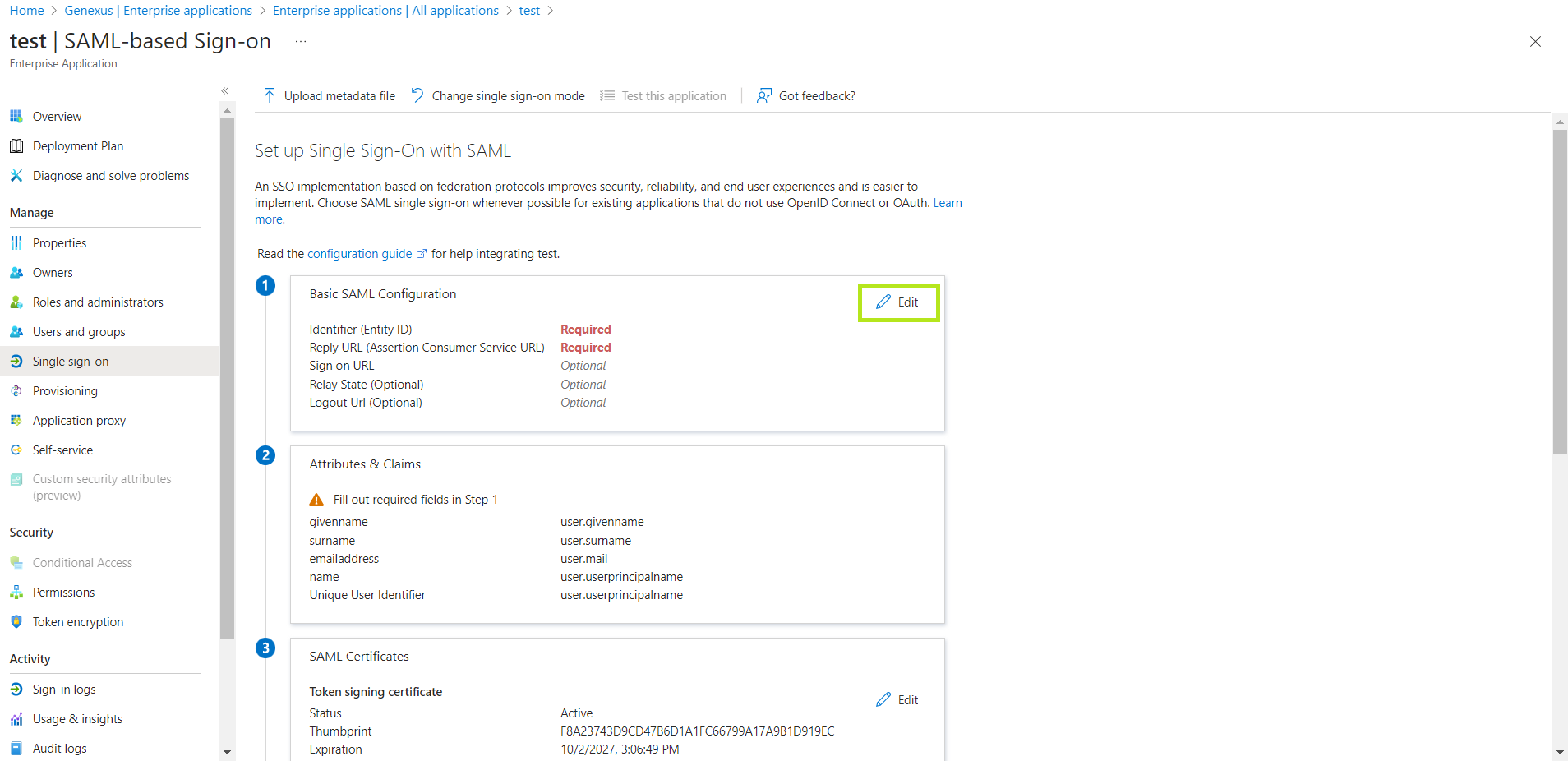

6.ここで必要なすべてのフィールドに入力する必要があります。そのためには [ 編集 ] を選択します。

次に以下の画面が表示されます:

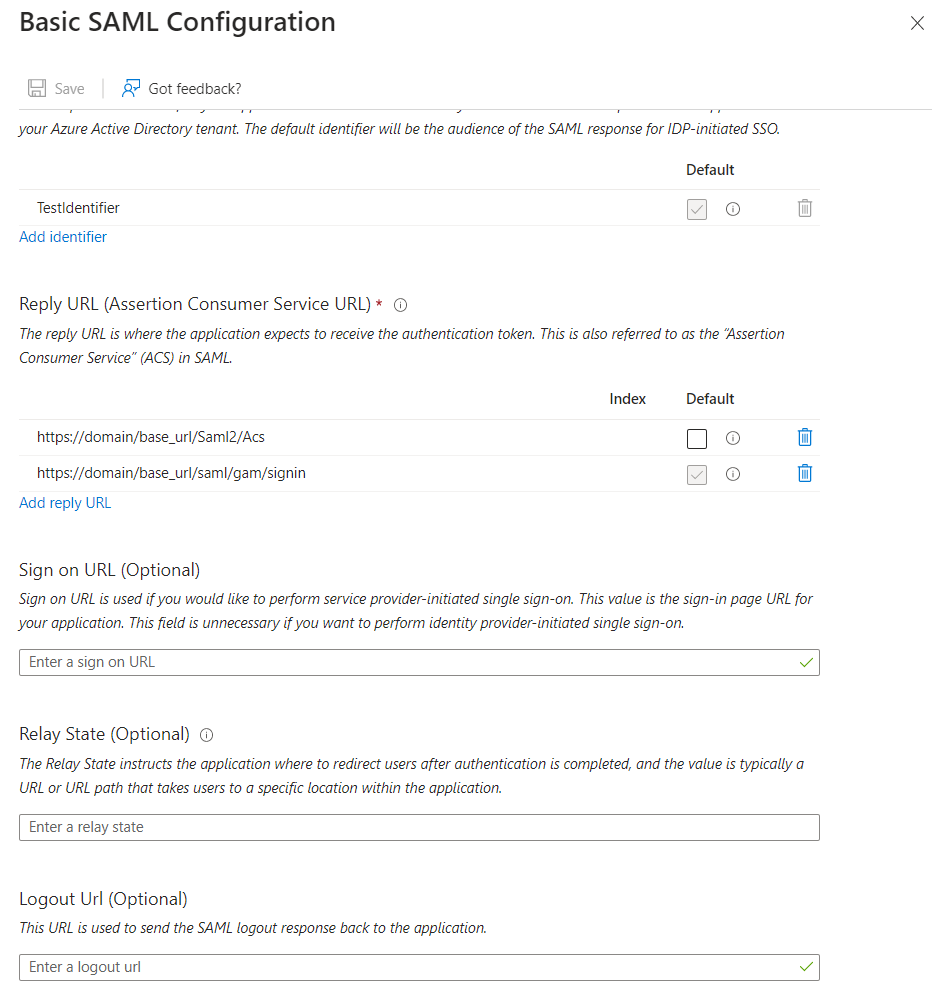

必要な情報は使用しているジェネレーターによって変わります:

- Java: https://<domain>/<base_url>/saml/gam/signin

- .NET: https://<domain>/<base_url>/Saml2/Acs

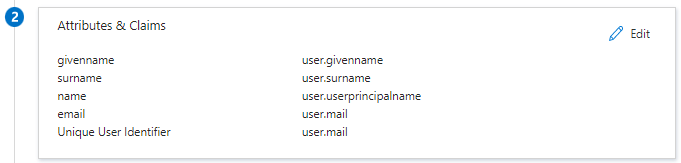

7. [ 属性とクレーム ] は以下のようになります:

8. [ SAML 署名証明書 ] セクションで、

証明書 (Base 64) をダウンロードします。

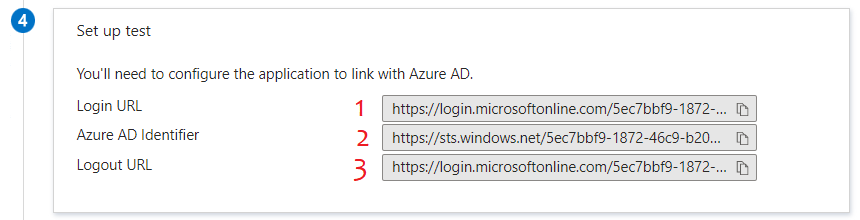

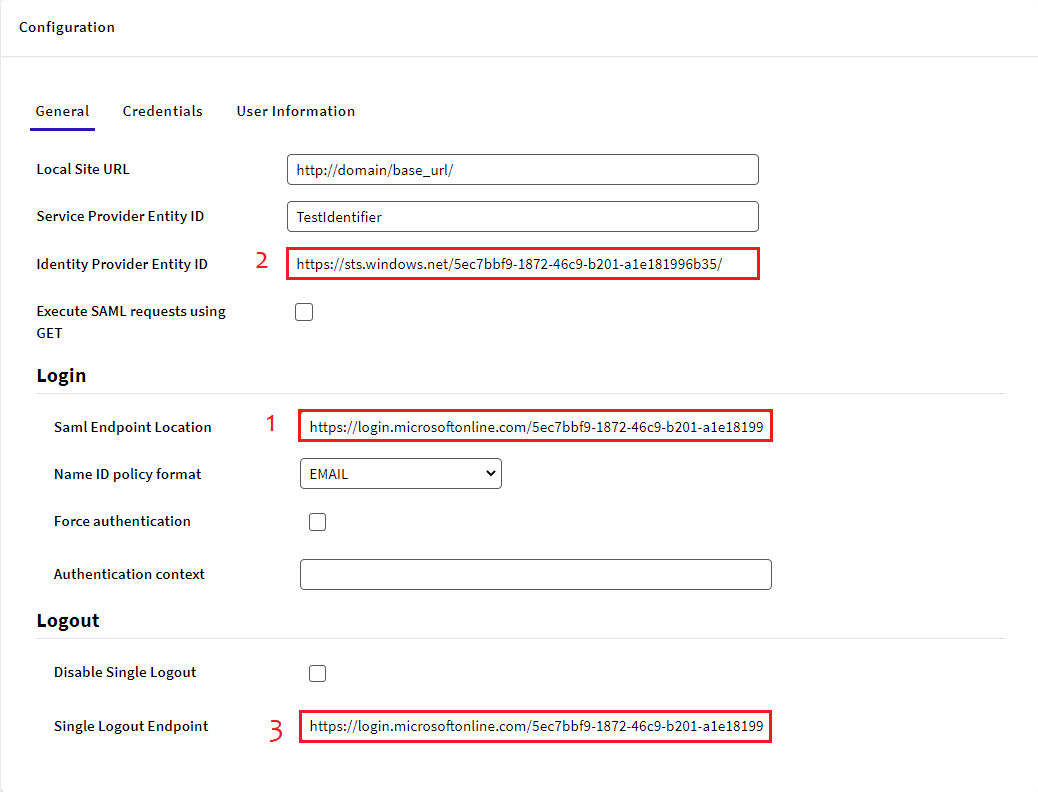

9. [ test のセットアップ ] セクションには、GAM Backoffice の設定に有用なエンドポイントが表示されます。

10.最後に左のパネル ( [ 管理 ] の下) で [ ユーザーとグループ ] を選択し、何人かのユーザーまたは自身のユーザーを追加します。

この設定の特徴的な点:

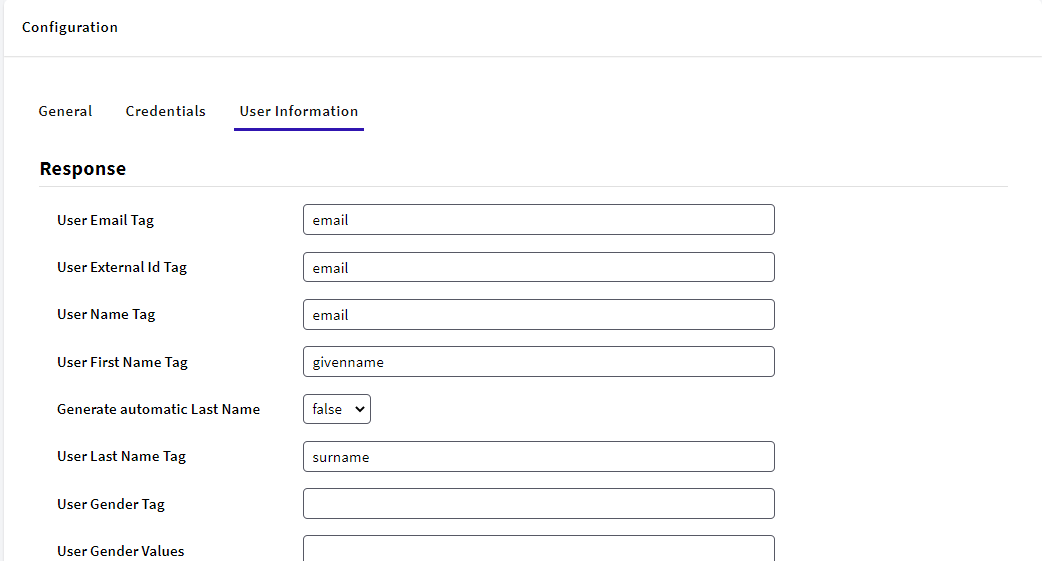

ここで、最近設定した「属性とクレーム」を使用します。

注: これは既定の設定です。取得される情報は、IDP の設定 (Azure) に常に依存します。

以下のようなエラーが表示される場合:

Received message contains unexpected InResponseTo "id9ab431ed1e434dba80c0562d2e2b48a8". No cookie preserving state from the request was found so the message was not expected to have an InResponseTo attribute. This error typically occurs if the cookie set when doing SP-initiated sign on have been lost.

解決方法については、

こちらを参照してください。

環境のプロパティを設定します。

[ SameSite cookie attribute ] = Do not Specify

[ Parameter Style ] = Positional

[ SameSite cookie attribute ] = None

[ Parameter Style ] = Positional

GAM の認証タイプ: SAML 2.0

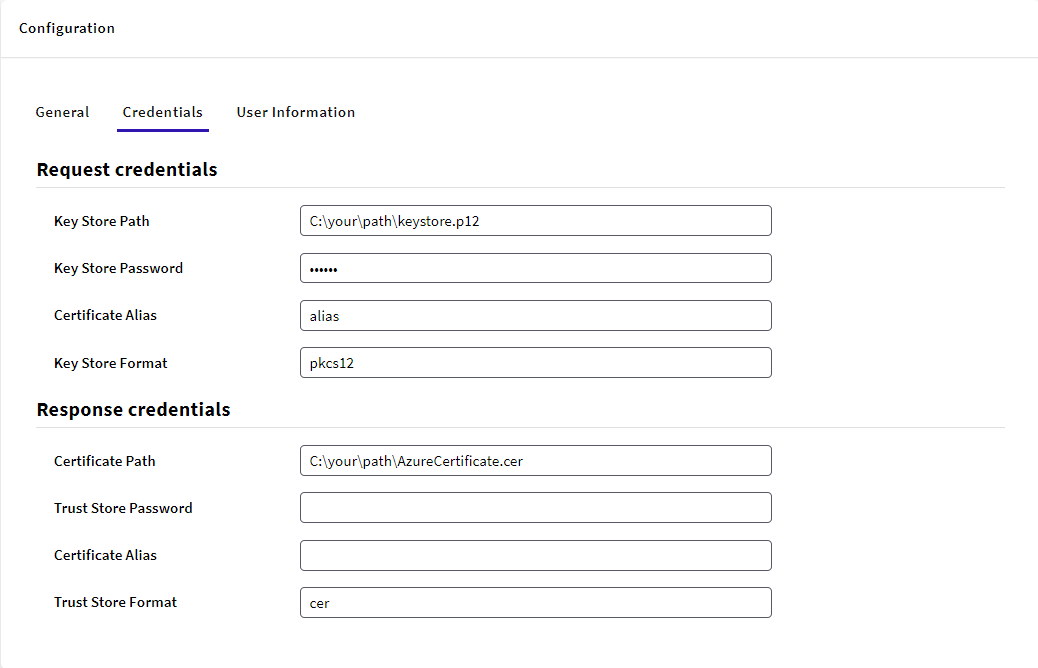

SAML 2.0 を使用して認証を行う GAM 認証の証明書を生成する方法